私有云(yún)CSSP安(ān)全解决(jué)方案

一、私有云(yún)概述(shù)

云计算颠覆性的(de)改变了传统IT的服(fú)务模式,在虚拟化的基础上,将IT资源作为可提供的服务(wù),实现了使用者从以前(qián)的“购买软硬(yìng)件产品”向“购买(mǎi)IT服务(wù)”模式(shì)转(zhuǎn)变,在虚拟化实(shí)现IT资源利用率大(dà)幅提(tí)升的基(jī)础上,大(dà)大提高了(le)IT的效率和敏捷性。我们(men)专注于网络安(ān)全(quán)和(hé)云(yún)计算领域,为(wéi)客户提供更简单(dān),更安全(quán),更有价值的IT基(jī)础设施,为用户(hù)提供企业级私有云、政务云、行业(yè)云(yún)等云计算整体解决方案(àn),并具(jù)备专业的技术服务能力。

二(èr)、私有(yǒu)云安全(quán)分析

IDC调研报告显示:约有75%的(de)用户因云(yún)的安全性而对IT云化犹豫不决,云安全问(wèn)题成(chéng)为(wéi)影响云计算发展的重要(yào)障碍(ài)。到底虚拟化(huà)云计算带来了哪些安全问题呢(ne)?

1.安全边界(jiè)缺(quē)失,业务(wù)风险集中:采用虚拟化技(jì)术后,同一台物理服务(wù)器上派(pài)生出多台虚拟机(jī)并(bìng)承载不同的业务应用,不同的虚拟机之间通(tōng)过虚拟交换机进(jìn)行连(lián)接,这就导致(zhì)安全边(biān)界缺失,因此一旦出现安全(quán)风险(xiǎn)就会快(kuài)速(sù)扩(kuò)散。比(bǐ)如病毒一旦感染了其中一台虚机,几乎就可以在服务器内(nèi)网自(zì)由传播。

2.流量不(bú)可视,风险不可见:在虚拟化(huà)云计算网络,原(yuán)有的环境里无法看到虚拟机上的流量状况(kuàng),更无(wú)法透视虚拟机交互流量中的安全风险。而云时代,东西向流量占比(bǐ)越来越大(dà),东西向安全问(wèn)题将越来越严重(chóng)。比如APT攻击、病毒蠕虫、僵尸(shī)程序等安全风险都具有(yǒu)横向(xiàng)传播特性,如果不(bú)能看(kàn)清虚机上的流(liú)量内容,就无(wú)法识别(bié)流(liú)量中(zhōng)的安(ān)全风险,更无法保障虚机安全。因此,一旦某台虚机被(bèi)黑客控制,可能(néng)导致整个云数(shù)据中心(xīn)暴漏在(zài)黑客面前,从而(ér)产生大规模的(de)安全(quán)问题。

3.业(yè)务(wù)更动(dòng)态,安全难跟随:在(zài)虚拟化云计算环境里,资源实现了解(jiě)耦,虚机不(bú)再和(hé)底层硬件相关,业务虚机会动态的部署和迁移(yí),因此需要安全防护策略能够动态的迁移(yí)和跟随。而传(chuán)统的硬件安全设备由于(yú)IP、端口的固化,导致(zhì)安全(quán)防护策略无法实时跟随虚机漂移(yí),从(cóng)而(ér)出现(xiàn)安(ān)全防护间隙。

4.虚拟化层带来新的风险:虚(xū)拟化层Hypervisor是新引入的操作系统,会带(dài)来新的安全漏洞,比如虚(xū)拟机溢出、虚拟机逃(táo)逸等安全风(fēng)险,就是(shì)Hypervisor漏洞导致的,虚拟(nǐ)机可以利用这些漏洞(dòng)直接攻击Hypervisor,控制host机,造(zào)成(chéng)严重的(de)安全后(hòu)果。

三、解决(jué)方案

我们提供云安(ān)全服务平(píng)台(CSSP)以保护客户资产(虚机)和业(yè)务为核心,以(yǐ)安(ān)全防护单(dān)元虚拟(nǐ)化(huà)下一代防火墙为基(jī)础,以持续(xù)提(tí)供(gòng)真实可靠的安全防护为目标,对客户的资产和业务进行全面的、立(lì)体的安全防护,切实(shí)保障虚拟化云环(huán)境(jìng)的安全需求。

云安全防(fáng)护平台(tái),可以无缝集成(chéng)到Vmware平台,为虚拟化环(huán)境(jìng)提供专业的安全防护。CSSP平台集成了专业的云安全防护组件(jiàn),保障虚拟网络内(nèi)部的L2-L7层安全需求,满足虚(xū)拟网络的区域(yù)划分和访问控(kòng)制,透视虚拟机上的交互流量内容,实时发现并阻(zǔ)止安全风险进出虚拟网络,有效保(bǎo)障云(yún)计算网络安全(quán)。

CSSP云安全解(jiě)决方案平台架构

CSSP能够统一下发虚拟防火墙(qiáng)防护组件(jiàn),每一个受保护的Host设备上都(dōu)有一个虚拟防火墙实例,CSSP平(píng)台实现对虚拟(nǐ)防火墙的分布式集中(zhōng)管理(lǐ)。虚拟防火墙利(lì)用引流插件与VMsafe接口(kǒu)实现(xiàn)联动,实现(xiàn)从Vmware底层引流到虚拟防火墙进行(háng)检测和(hé)清(qīng)洗(xǐ),并(bìng)对干净流(liú)量进行回(huí)注。在极限情况下,CSSP自动启用bypass模式,不再从VMsafe接口(kǒu)引流,流量将(jiāng)按照原有的(de)机制转发而不经过CSSP,从而保障业务服务0中断。

1.统一管理

云安全服务平台CSSP支(zhī)持对虚拟防火墙进行自动部署,并实(shí)现对已部署(shǔ)的安全组件进行(háng)统一配置,因此客户全组织内可以执行统(tǒng)一的安全策略,在极大的减少(shǎo)运维人员工作量(liàng)的同时,也(yě)能(néng)充分保障安(ān)全策(cè)略的一致性,避免出现不必要的错乱而带(dài)来安全风险(xiǎn)。

在进行安全防护的(de)过程中,虚拟防火墙(qiáng)组件会将自身(shēn)捕(bǔ)获到的安全信息(xī)反(fǎn)馈给CSSP,由(yóu)CSSP进行统计、分(fèn)析和展示。

2.资产发现

CSSP通过调用Vim::find_entity_views接口与vCenter进行通信,能够自动(dòng)发(fā)现(xiàn)已(yǐ)部署(shǔ)的资产(包括主机和网络设(shè)备),并能对资产的(de)变动进行及时的(1分钟内)信息更新。另外,用户可以(yǐ)对重点资产进行核心标记,以便在相关安全(quán)图示中能够更清(qīng)晰的(de)看到(dào)重点所(suǒ)在(zài)。

3.区域(yù)划(huá)分

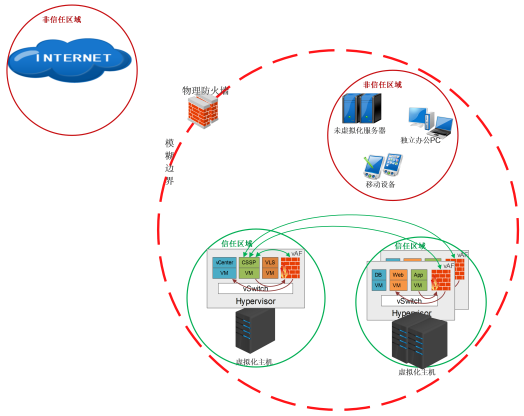

通过CSSP的部(bù)署,客(kè)户网络将被自动划分为两大(dà)区(qū)域,其中受到(dào)虚拟防火墙组件保(bǎo)护的区域被称之为信(xìn)任区域,而(ér)没有受(shòu)到安全组件保护的区域被称为非信任区域。除了这(zhè)种自动划分以外,用户还可以对信任区(qū)域(yù)的资(zī)产进行逻辑(jí)区域的划分(fèn),从(cóng)而方便(biàn)用(yòng)户能够更精确(què)的对资产应用安全(quán)策略。

4.虚机(jī)微隔离

对于CSSP而(ér)言,客(kè)户网络中的流(liú)量被归纳为两大类,所有(yǒu)信任区域与非信任(rèn)区域之间的流量被称之为南北向流量,所有信任区域与信任区域(yù)之间的流量被(bèi)称之为东西向流(liú)量(liàng)。而对于所有非(fēi)信任区(qū)域与非信任区域(yù)之间的流量(liàng),因为它(tā)们无法受到(dào)安全组件的保护,所以不在CSSP监(jiān)管之列。

通过将(jiāng)安全组件植入网络结构之中(zhōng),对(duì)网络(luò)进行信(xìn)任区域和非信任区域的(de)划(huá)分,可以更细致的(de)监控区(qū)域之间的(东西向/南北(běi)向)流量并强制实施L2-L7各(gè)层规(guī)则以阻止(zhǐ)或允许(xǔ)流量(liàng)通过,从而能够有效的(de)阻止威胁流量在客户网络中横冲直闯,实现的更加灵活又安全的“微隔离”。

5.流量可视

深植于网络结构之中的虚拟防火墙安全组(zǔ)件能够实时(shí)的监控和分析网络中的流(liú)量,并将相应的(de)安全信息数据汇聚到CSSP,由CSSP进行(háng)统计分析后以图形化的方式呈(chéng)现到用户面前,从而实现网络流量可视。